Strona 7 z 9

Analiza wyników

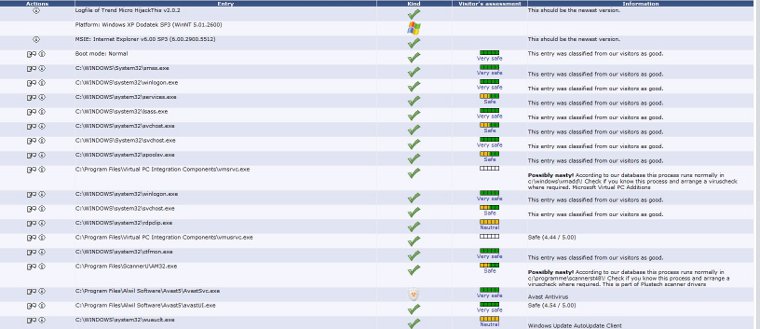

Aby sprawdzić wygenerowane logi wchodzimy na stronę http://www.hijackthis.de/

Możemy wkleić zawartość pliku z logami lub wskazać go klikając opcję „Przeglądaj” i wskazując zapisany na dysku plik. Aby dokonać analizy klikamy przycisk „Analyze”.